Pan Kowalski postanowił założyć konto w internetowym oddziale pewnego banku. Skusiła go dobra oferta lokat, brak opłat za prowadzenie rachunku, wygodne zarządzanie pieniędzmi. Dość miał wystawania w kolejkach do okienka bankowego.

Pan Kowalski złożył odpowiedni wniosek, po kilku dniach dostał potwierdzenie, login i hasło dostępu. Szybko dopełnił pozostałych formalności i po kilku dniach był szczęśliwym posiadaczem rachunku osobistego w formie elektronicznej.

Konto było rzeczywiście wygodne w użytkowaniu – nie ruszając się z domu mógł szybko i tanio opłacać rachunki, przelewać pieniądze, na bieżąco sprawdzać stan gotówki. Sielanka została przerwana któregoś dnia przez wiadomość e-mail:

Drogi Kliencie naszego banku.

Z przykrością stwierdzamy, że w związku z licznymi nadużyciami naszych Klientów oraz wobec naszych Klientów konieczne stało się przeprowadzenie weryfikacji danych osobowych posiadaczy kont. W celu zweryfikowania danych zwracamy się z uprzejmą prośbą o zalogowanie się w naszym systemie. Poniżej znajduje się odnośnik, którego kliknięcie przeniesie do strony logowania.

Z góry dziękujemy i przepraszamy za wszelkie niedogodności.

Phishing kosztuje rocznie miliard dolarów

Badania przeprowadzone przez firmę Gartner pokazały, że w zeszłym roku Amerykanie stracili wskutek phishingu około miliarda dolarów. Skala oszustw bardzo wzrosła. 73 mln Amerykanów twierdzi, że \”na pewno\” lub \”prawdopodobnie\” otrzymała w ciągu ostatnich 12 miesięcy ponad 50 e-maili będących pułapką phishingową. To ponad 28% użytkowników więcej niż w roku ubiegłym.

Phishing wykracza poza granice USA. W Polsce w 2004 i 2005 roku zostały ujawnione ataki typu phishing na konta klientów Inteligo, CitiBanku oraz banku BPH.

Serdecznie pozdrawiamy,

Zespół Obsługi Konta

W mailu znajdował się przycisk logowania, identyczny jak na firmowych stronach banku, po którego kliknięciu przeglądarka otwierała stronę (z pozoru identyczną jak strona banku), gdzie klient miał podać swój identyfikator i hasło do konta internetowego.

Pan Kowalski niezwłocznie to uczynił. Wpisał dane i czekał. Po chwili otrzymał komunikat, że logowanie nie powiodło się. Na szczęście druga próba zakończyła się sukcesem, wszystko było na swoim miejscu. Uspokojony pan Kowalski wyłączył komputer i zajął się innymi sprawami.

Dramat rozegrał się kilka dni później. Po zalogowaniu się na konto, żeby zapłacić kolejne rachunki, pan Kowalski ze zgrozą stwierdził, że jego pieniądze zniknęły. Szybko sprawdził, że cała kwota została przelana dzień wcześniej na kilka nieznanych mu rachunków w zagranicznych bankach.

Telefon na infolinię jego banku nic nie wyjaśnił, obsługująca go osoba stwierdziła, że wszystko zostało wykonane poprawnie i wskazuje na to, że to on sam dokonał przelewu. Przyjęła zgłoszenie o kradzieży i poleciła czekać na zakończenie procedury wyjaśniającej. Po miesiącu bank oficjalnie przyjął zgłoszenie o przestępstwie. Sprawa jest w toku.

Opisana sytuacja to typowy schemat wyłudzania pieniędzy za pomocą przechwyconych danych właściciela konta. Oszuści używają bardzo różnych metod, aby osiągnąć korzyści, najczęściej majątkowe. Powyższy mechanizm bazuje na jednej z nich, noszącej nazwę phishing (wym. fiszing).

Phishing i pharming

Phishing (zniekształcona forma angielskiego wyrazu \”fishing\”, czyli łowienie ryb na wędkę) to podmienianie stron WWW instytucji, głównie finansowych. Phisherzy używają kombinacji metod inżynierii społecznej (ang. social engineering), zaawansowanych technik programowania stron WWW i programów z gatunku spyware czy crimeware. Należą do nich trojany oraz keyloggery (patrz ramka). Celem takich ataków jest kradzież danych osobowych, identyfikatorów bankowych oraz haseł umożliwiających wykonywanie operacji na koncie ofiary. Oprócz instytucji finansowych atakowane są w ten sposób również konta, np. w serwisach aukcyjnych.

Pharming oznacza wykorzystywanie oprogramowania wymuszającego na przeglądarce internetowej przekierowywanie wysyłanych danych do serwera atakującego, zamiast do serwera banku.

Metody stosowane przez phisherów

Do metod inżynierii społecznej zalicza się podrobione wiadomości e-mail mające na celu skłonienie klienta banku do podania swoich danych identyfikacyjnych w systemie bankowości elektronicznej. Zawierają zwykle zmyślony powód konieczności zweryfikowania tych danych (awarię systemu, zagrożenie włamaniem itp.) oraz odnośnik do strony WWW, będącej kopią oficjalnej witryny bankowej. Inną odmianą tego typu maili jest wiadomość z załącznikiem zawierającym program, który ofiara ma uruchomić na swoim komputerze, aby \”podnieść jego bezpieczeństwo\” itp.

Metody związane z oprogramowaniem stanowią zwykle dalszy ciąg ataku i bazują na instalacji (za pomocą wiadomości e-mail czy pliku udającego np. sterownik lub obrazek ściągnięty za pomocą programu P2P) na komputerze ofiary jednego z programów przechwytujących wpisywane z klawiatury dane (keyloggera). Program taki zwykle analizuje formularze na stronach WWW i wyłapuje konkretne słowa-klucze (np. hasło, identyfikator). Wpisany przez użytkownika w takie pole ciąg znaków jest zapamiętywany i wysyłany do napastnika.

Coraz częściej spotykaną metodą rozprowadzania takich programów jest tworzenie nowych, wiarygodnie wyglądających witryn, np. sklepów internetowych, na które ofiara wchodziłaby za pośrednictwem wyszukiwarek internetowych.

Sam pomysł nie jest nowy. Jednak od klasycznego podrabiania stron sklepów czy organizacji finansowych (w celu wyłudzenia loginu użytkownika i hasła) różni się wykorzystaną metodą. Tym razem chodzi o skłonienie internauty do pobrania np. zdjęcia produktu, gdy tymczasem będzie to złośliwe oprogramowanie.

Jest ono wykorzystywane także w przypadku pharmingu. Za jego pomocą można podmienić wpis o serwerach nazw (DNS) w systemie operacyjnym ofiary. Możliwe jest też wymuszenie korzystania ze specjalnie spreparowanego serwera pośredniczącego (proxy), który będzie przekierowywał ruch do serwera napastnika. Inną metodą jest wymuszenie zainstalowania obiektu ActiveX czy łatki do przeglądarki internetowej (w identyczny sposób jak opisany powyżej). Analizuje ona wpisywane adresy WWW i w przypadku wykrycia adresu banku przekierowuje wysyłane dane do serwera napastnika, dostarczając mu ID i hasło bankowe ofiary.

Objaśnienia trudniejszych pojęć

- ActiveX – technologia Microsoftu. Pozwala, podobnie jak Java (ale nie JavaScript!), na uruchamianie w przeglądarce zaawansowanych aplikacji, w tym koni trojańskich i wirusów. Z tego powodu twórcy przeglądarek Opera i Firefox nie wspierają tej technologii.

- Certyfikat cyfrowy – elektroniczne zaświadczenie przyporządkowujące dane służące do weryfikacji podpisu elektronicznego określonemu użytkownikowi. Potwierdza tożsamość osoby bądź organizacji, bezpieczeństwo serwera lub witryny, autentyczność programu, dokumentu, wiadomości e-mail itp.

Cyfrowe certyfikaty są tworzone w oparciu o silne metody kryptograficzne, zapewniając wysoki poziom pewności. Ich wydawaniem zajmują się urzędy certyfikacji (ang. certification authorities). Prestiż tych instytucji oraz dołączany do każdego wydawanego certyfikatu ich własny podpis elektroniczny stanowią gwarancję prawdziwości certyfikatu.

Jeżeli witryna (np. banku) ma certyfikat, użytkownik może w każdej chwili sprawdzić jej autentyczność. Uzyskuje w ten sposób pewność, że połączył się z właściwą firmą lub instytucją, nie zaś z fałszywą witryną, która ma na celu wykradanie ważnych danych. - Crimeware, spyware – oprogramowanie wykorzystywane do nielegalnych operacji na systemie operacyjnym, najczęściej bez świadomej zgody jego użytkownika. Programy takie umożliwiają ich twórcom wykradanie danych z systemu (np. poczty elektronicznej, poufnych danych, haseł).

- DNS (ang. Domain Name System) – system serwerów oraz protokół komunikacyjny zapewniający zamianę adresów znanych użytkownikom internetu na adresy zrozumiałe dla sieci komputerowej. Dzięki wykorzystaniu DNS nazwa literowa, np. pl.wikipedia.org, może zostać zamieniona na odpowiadający jej adres IP, czyli 145.97.39.135. Napastnicy często zamieniają wpisany w systemie (we Właściwościach TCP/IP połączenia sieciowego) adres serwera DNS na adres własnego, odpowiednio spreparowanego serwera, który po wpisaniu w oknie przeglądarki adresu WWW banku będzie go zamieniać na adres IP serwera atakującego.

- HTTPS (ang. HyperText Transfer Protocol Secure) – szyfrowana wersja protokołu HTTP, wykorzystywanego przy przeglądaniu stron WWW. Zamiast używać w komunikacji klient-serwer niezaszyfrowanego tekstu, szyfruje go za pomocą technologii SSL. Zapobiega to przechwytywaniu i zmienianiu przesyłanych danych. Wywołania tego protokołu zaczynają się od https://, a zwykłego połączenia HTTP od http://.

- Keylogger – typ programów komputerowych należący do grupy crimeware, które służą do wykradania haseł. Każde wciśnięcie klawisza jest notowane w specjalnym pliku. Opcjonalnie informacje o wciśniętych klawiszach poszerzone są o dodatkowe informacje, jak nazwa aktywnego programu lub okna. Keyloggery zawierają funkcje chroniące je przed wykryciem przez niedoświadczonego użytkownika komputera, a plik w którym zapisywane są dane ukryty jest np. w katalogach systemowych.

- Proxy – serwer pośredniczący, wykorzystywany do przyspieszenia transferu danych z internetu, zabezpieczający przed bezpośrednim połączeniem między komputerem użytkownika a docelowym serwerem. Oprócz szeregu zalet wynikających z jego stosowania, mechanizm proxy może być również wykorzystany do przekierowywania danych do innego serwera niż wskazany przez użytkownika, co umożliwia nadużycia wykorzystywane m.in. w phishingu.

- Token – urządzenie generujące co kilka minut określoną liczbę, według zadanego indywidualnego algorytmu. Bliźniaczy algorytm funkcjonuje dla każdego rachunku w systemie komputerowym banku. Inaczej mówiąc, token i komputer banku generują co kilka minut ten sam kod liczbowy. Osoba korzystająca z banku internetowego, po połączeniu się z nim, wprowadza odczytany z tokena ciąg cyfr do systemu. Komputer porównuje kod z kodem generowanym przez swój system, i jeśli są one zgodne, udostępnia rachunek klientowi. Osoba, która przejmie kod wprowadzony z tokena klienta, nie może go wykorzystać, ponieważ po kilku minutach jest on już inny.

- Trojan – inaczej koń trojański, kolejny reprezentant crimeware. Jest to program, który wykonuje bez wiedzy użytkownika szkodliwe czynności. Często podszywa się pod pożyteczne programy, np. firewalle, wygaszacze ekranu, lub udaje standardowe usługi systemowe, np. logowanie.

Jak się przed tym bronić?

Najlepszą ochroną jest nieufność i ostrożność. Banki nigdy nie używają poczty elektronicznej do wymiany informacji ze swoimi klientami. Nie rozsyłają za jej pomocą żadnego oprogramowania, które należy zainstalować na komputerze, ani nie proszą o weryfikację danych czy podanie PIN-u karty płatniczej. Żadna wiadomość e-mail nie może być traktowana jako stuprocentowo wiarygodna, nawet jeśli jest podpisana cyfrowo.

Opisana na początku sytuacja może się zdarzyć jedynie w bardzo prostym systemie bankowości elektronicznej. Większość instytucji finansowych obsługujących swoich klientów przez internet stosuje bardzo rygorystyczne zabezpieczenia, polegające m.in. na systemie haseł jednorazowych, tokenów lub certyfikatów cyfrowych i kluczy szyfrujących.

Przechwycone hasło pozwoli zwykle atakującemu w najgorszym dla nas przypadku jedynie sprawdzić stan naszego konta. Do wykonania przelewu potrzebne będzie hasło jednorazowe z listy, którą dostarczył nam bank lub wygenerowane za pomocą tokena.

Innym stosowanym rozwiązaniem jest klucz szyfrujący i indywidualny certyfikat, wczytywane na czas wykonywania operacji bankowych, np. z dyskietki. Jeśli nasz bank mimo wszystko nie stosuje żadnego z tego rodzaju zabezpieczeń, nie pozostaje nic innego jak zmienić go na inny.

Brak zgodnego certyfikatu zabezpieczeń przy przeglądaniu strony, brak zabezpieczeń podczas otwierania strony logowania banku (brak \”kłódki\” oznaczającej bezpieczną transmisję), błędy na stronie, dziwny, inny niż zwykle adres w pasku stanu czy pasku adresowym przeglądarki – wszystko to powinno od razu wzbudzać nasze zaniepokojenie i powstrzymać przed podaniem swoich danych do logowania.

Wszelkie zaobserwowane nieprawidłowości, dziwne prośby dotyczące naszego rachunku itp. należy bezzwłocznie zgłaszać operatorom bankowych infolinii.

Phishing w praktyce

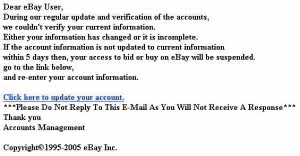

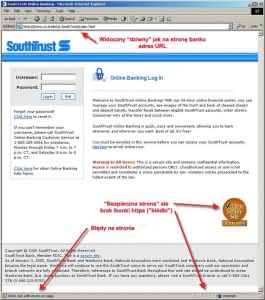

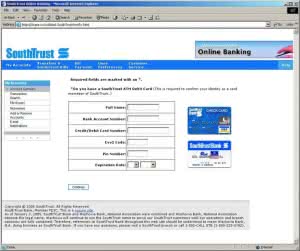

Na zrzutach ekranów przedstawione są ataki phisherów na konta amerykańskiego banku SouthTrust oraz konta w serwisie aukcyjnym eBay. Materiał pochodzi z archiwum Anti-Phishing Working Group (http://www.antiphishing.org).

Wszystko zaczęło się od maila z wezwaniem do zalogowania się na stronach SouthTrust w celu weryfikacji danych. Zignorowanie tego miało skutkować różnymi przykrymi konsekwencjami, takimi jak zmniejszenie limitu konta czy nawet jego likwidacja. Treść maila była opatrzona logiem banku oraz odpowiednim podpisem pracownika banku.

Ktoś podszył się pod nadawcę, a odnośnik w mailu wskazywał na coś innego niż powinien. Wiadomość sugerowała pośpiech, ale nie było w niej gróźb, wyłącznie perswazja.

Po otwarciu podrobiona witryna wyglądała niemal dokładnie, jak oryginalna strona logowania banku (rys. 1), z drobnymi (ale tylko z pozoru) różnicami:

- dziwny adres URL w pasku adresowym przeglądarki – nie został w żaden sposób zamaskowany,

- błąd HTML przy przetwarzaniu strony – coś, czego nie powinno być na oficjalnej stronie banku,

- brak \”kłódki\” – ikony bezpiecznego połączenia w pasku statusu przeglądarki, która oznaczałaby połączenie szyfrowane za pomocą HTTPS, stosowane powszechnie w przypadku witryn bankowych.

Wprowadzane dane nie były weryfikowane, a od razu zapisywane w systemie atakującego (rys. 2).

Następnie wyświetlała się, tym razem już oryginalna, strona banku, na której znajdowały się informacje o ochronie prywatności.

Atak na eBay również rozpoczął się wiadomością e-mail o konieczności uaktualnienia danych w systemie aukcyjnym, która zawierała odpowiedni link. Nadawca wiadomości nie był sfałszowany, jednak adres był z domeny ebay-bilIing.com, co powinno od razu budzić podejrzenia.

Otwarta strona przypominała do złudzenia stronę logowania. Po podaniu loginu i hasła dane były przesyłane do oryginalnego serwera eBay. Jeśli były błędne, podrobiona witryna również pokazywała błąd i żądała ponownego podania danych. Poprawne logowanie przenosiło użytkownika do serwisu eBay, jednak jego parametry logowania były zapisywane w bazie danych napastnika.