W internecie czai się mnóstwo zagrożeń: wirusy, robaki, trojany – to te najbardziej znane. Inne są nie mniej groźne, ale wystarczy kilka usprawnień, aby większość omijała twój komputer.

Atakują bez żadnego ostrzeżenia i tak skutecznie, że infekcja może mieć miejsce już przy pierwszym kontakcie. Nie wierzysz? Łatwo to sprawdzić. Wystarczy zaraz po instalacji Windows XP połączyć się z siecią za pomocą telefonu. Najczęściej już po kilku sekundach pojawi się komunikat o błędzie RPC (Remote Procedur Call) i przygotowanie do awaryjnego restartu. Jednak to, co się podniesie, nie będzie okazem cyfrowego zdrowia, lecz ciężko chorą maszyną, która tak jak załoga frachtowca Nostromo z horroru Ridleya Scotta, powoli zmieni się w pożywkę dla Obcych.

Kim oni są?

Zagrożenia najliczniej występują w sieci pod postacią wirusów. Dzisiaj jest ich ponad 100 tysięcy gatunków. Nazwa wzięła się z biologii i wydaje się trafna, bowiem biologiczny wirus to prymitywny obiekt, składający się z osłonki, która skrywa niewielki fragment kodu genetycznego. Po przebiciu ścianki komórki-żywiciela wirus rozcina jej DNA i wkleja tam własny kod. W efekcie, w czasie rutynowej pracy, zainfekowana komórka oprócz pożądanych dla życia białek, tworzy również kopie wirusa, które w ten sposób rozprzestrzeniają się, szerząc zarazę dalej.

W cyfrowym świecie wszystko odbywa się bardzo podobnie, tyle że tutaj wirus to po prostu fragment kodu, niezauważenie przyklejający się do „zdrowego” programu czy makra. Zarażona w ten sposób aplikacja pracuje z pozoru normalnie, ale obcy kod produkuje „po cichu” własne kopie, które dokleja następnie do innych, nie zarażonych jeszcze plików.

Prócz rozmnażania, niektóre z wirusów wykonują złośliwe żarty w rodzaju dziwacznych komunikatów, odgrywania świdrujących w uszach melodyjek czy otwierania bądź zamykania napędów. Co groźniejsze gatunki są już mniej zabawne i potrafią na przykład wykasować część danych, a nawet nieodwracalnie sformatować twardy dysk.

W skanerze online Pandy o każdej porze dnia za darmo oczyścimy komputer z wirusów i robaków. Zastosowana w silniku skanującym technologia Trueprevent, wykrywa nie tylko znane wirusy, ale również podejrzane, nigdzie jeszcze nierejestrowane obiekty

Kod klasycznego, napisanego w języku maszynowym wirusa jest na tyle ogólny, że potrafi dokleić się praktycznie do każdego programu w systemie operacyjnym. Jednak ceną za tę ogólność jest konieczność korzystania z aplikacji-nosiciela. Bez niego wirus nie jest w stanie ani się rozmnażać, ani działać.

Wady tej nie mają tak zwane robaki, ponieważ w odróżnieniu od swych bardziej prymitywnych przodków nie potrzebują już żywiciela. Po infekcji przejmują inicjatywę i za pomocą dostępnego w lokalnym systemie oprogramowania rozprzestrzeniają swoje kopie. Przykładem takiej działalności może być samorozsyłający się o e-mail albo makro dokumentu MS Office, które replikuje się poprzez sieć lokalną.

Skutecznym remedium na wirusy oraz robaki są programy antywirusowe. W dużym uproszczeniu ich działanie polega na sprawdzeniu każdego odebranego pliku czy przesyłki pocztowej pod kątem występowania w nich pewnych, określonych sekwencji, które wyodrębniono ze znanych już obiektów. Dlatego podstawą działania programu antywirusowego jest aktualizowana online baza danych, przechowująca wzorce wszystkich znalezionych do tej pory wirusów.

Od tyłu

Wirusy i robaki raz wypuszczone na wolność po prostu działają, a efektem tych działań jest – przynajmniej do czasu znalezienia szczepionki – rosnąca liczba zarażonych systemów. W odróżnieniu od nich za koniem trojańskim (trojanem) często ukrywa się haker. Nazwa wzięła się od opisanego w Eneidzie Wergiliusza podarunku dla Trojańczyków: ogromnego drewnianego konia.

Prawie identycznie dzieje się w cyfrowym świecie, tyle że tu trojan to po prostu program. Na pierwszy rzut oka wygląda całkiem niegroźnie. Może być nim wciągająca strzelanka, wygaszacz ekranu, a nawet – uwaga, bo to nie jest wcale rzadkość – program do wyszukiwania i zwalczania trojanów. Często konie trojańskie stanowią też „cichy” dodatek do złamanych wersji znanych gier czy pakietów biurowych: „usłużna” dłoń krakera usunęła z nich co prawda konieczność rejestracji i kłopotanie się niepotrzebnym kluczem, ale w zamian pozostawiła mały prezencik w postaci podstępnego konia.

Narowiste rumaki

Koń trojański najczęściej pracuje w oparciu o architekturę typu klient-serwer – patrz ramka: „Sieciowy nasłuch”. Oznacza to, że haker może nim sterować na odległość, prawie tak samo jakby siedział za naszą klawiaturą. Może to być bardzo niebezpieczne, zwłaszcza jeśli pracujemy na koncie administratora. Wtedy bowiem zdalny agresor będzie w stanie zrobić prawie wszystko, włącznie z tworzeniem dodatkowych kont, wymazywaniem logów czy instalacją pomocniczych „narzędzi”.

Jednym z nich jest na przykład keylogger. Jest to pracujący w tle proces, który zapamiętuje naciskane przez użytkownika klawisze i od czasu do czasu wysyła zebrane informacje pod wskazany adres. Przesyłkę odbiera haker, który za pomocą specjalnych narzędzi wydobywa interesujące go dane, na przykład hasła do skrzynek pocztowych lub konta bankowego.

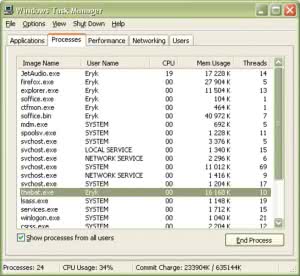

Trójca Ctrl+Alt+Del wywołuje okno menedżera zadań, którego druga zakładka wyświetla listę wszystkich obecnych w systemie procesów. Jednak jeśli mamy go na pokładzie, nie zobaczymy tych najgroźniejszych, zupełnie jakby ich nie było

Niektóre trojany mają w sobie ukryty serwer FTP. Oznacza to, że haker bez problemu będzie w stanie przetransferować z naszej maszyny interesujące go zasoby, a nawet zamontować backdoor, czyli z angielska tylne drzwi. Te ostatnie mogą mieć postać podmienionych plików systemowych i pozostaną otwarte nawet długo po tym, gdy usuniemy już samego szkodnika.

Czasami trojan nie czyni żadnych widocznych szkód. Jednak ta łagodność to tylko pozór. Wtedy bowiem może się zdarzyć, że haker za jego pomocą włamuje się do innego systemu. Po skończonym ataku wszystkie ślady obecności konia trojańskiego na naszej maszynie zostają wymazane. A co na to strona zaatakowana? Cóż. Szybko ustali po adresie IP, że ataku dokonaliśmy właśnie my, bo tak właśnie wskażą logi i inne ślady, z których część haker zostawi specjalnie, żeby nas pogrążyć.

Trojan może też być nosicielem rootkita. Jest to wyspecjalizowane narzędzie, które tak ukrywa działające nielegalnie w pamięci procesy, że nie widać ich nawet w menedżerze zadań. Nie zobaczy ich również wiele programów AV, bowiem rootkity są zaszyte głęboko w jądrze systemu. Aby je usunąć, należy użyć innej metody niż przy wykrywaniu tradycyjnych wirusów. Opcję tę mają tylko niektóre skanery, więc decydując się na jakiś, warto uwzględnić to w ostatecznej kalkulacji.

Za ścianą ognia

Pod Troją poległ nieśmiertelny Achilles, otrzymując cios w swój jedyny słaby punkt, piętę. Konie trojańskie odziedziczyły po nim tę ułomność. Jest nią konieczność komunikacji. Obojętnie bowiem od rodzaju prowadzonej działalności, każdy trojan od czasu do czasu musi odebrać instrukcje od hakera albo przesłać mu zebrane informacje. Explicite musi więc wymieniać dane za pośrednictwem sieci.

I w tym właśnie momencie bardzo łatwo temu zapobiec. Wystarczy bowiem stworzyć listę aplikacji, które mają prawo do komunikacji z siecią na określonych portach – patrz ramka: „Sieciowy nasłuch”. Gdy tylko trojan spróbuje przesłać coś na zewnątrz albo też haker będzie starał mu się wydać polecenie, program-strażnik wychwyci to i odpowiednio zareaguje: albo zapyta, co robić, albo zablokuje komunikację, albo stworzy też wrażenie, że nasz komputer w ogóle nie istnieje w sieci.

Na takiej właśnie zasadzie działa ściana ognia, czyli firewall. Na samym początku budowano je jako oddzielne urządzenia, które brały pod lupę każdy pakiet informacji. Dziś komputery są już na tyle szybkie, że tę samą rolę bez zbytniego spowalniana pracy wykonuje w czasie rzeczywistym oddzielny proces. Jest nim tak zwany firewall programowy. Dobrze znany to ten, który dostarczany jest z popularnym uszczelniaczem do Windows XP, czyli Service Pack 2 – patrz ramka „Okienkowy firewall”. Mimo prostoty obsługi i pełnej integracji z system operacyjnym, jego możliwości są dość skromne. Dlatego warto uzbroić w coś bardziej wyszukanego.

Ognista strefa alarmowa

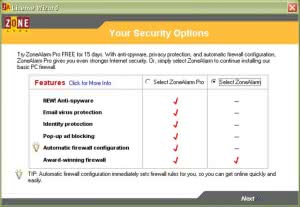

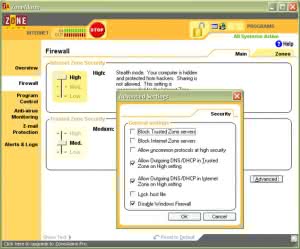

Od co najmniej dwóch lat, na czele rankingów firewalli osobistych lokuje się aplikacja Zone Alarm. Nazwę najlepiej przetłumaczyć jako alarm strefowy i w tych kategoriach najłatwiej też zrozumieć jej działanie. Polega ono na szczegółowym nadzorze ruchu w dwóch strefach: zaufanej i ogólnej. Kontroli podlegają zarówno lokalne aplikacje, próbujące komunikować się z siecią, jak i zapytania z zewnątrz. Dodatkowym atutem Zone Alarm jest łatwość konfiguracji, bowiem odwrotnie niż w wielu innych firewallach, tu ustawianie polega raczej na interaktywnej nauce, a nie żmudnym wypełnianiu formularzy. Ale po kolei…

{tlo_1}

Krok 1

Musimy zacząć oczywiście od zainstalowania Zone Alarm. Najnowszą wersję ściągniemy ze strony http://zonelabs.com. Podczas samej instalacji będziemy kuszeni wybraniem modelu PRO, który wydaje się być lepszy i niezastąpiony.

Nie dajmy się jednak skusić, bo to tylko tak korzystnie wygląda. Tymczasem wersja podstawowa jest w pełni funkcjonalnym firewallem, który spełni większość zachcianek nawet bardzo wybrednego użytkownika, i jest przy tym całkowicie darmowy.

{/tlo}

{tlo_0}

Krok 2

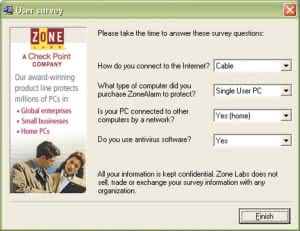

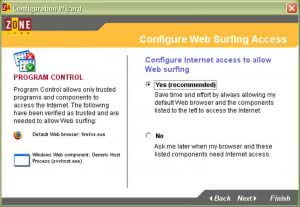

Konfiguracja zapory ogniowej (aby nie odcinała całego ruchu, a jednocześnie pozostawała skuteczną ochroną) nie należy do łatwych rzeczy. Wiedzą o tym wszyscy administratorzy, którzy dbają o bezpieczeństwo powierzonych im sieci.

Jednak Zone Alarm upraszcza ten proces do absolutnego minimum. Zaczyna się już w czasie instalacji, kiedy to musimy odpowiedzieć na cztery pytania. Dotyczą one dostępu do sieci, korzystania z komputera, współdzielenia zasobów oraz używanych programów antywirusowych. Od precyzyjnych odpowiedzi zależy początkowa skuteczność osłony.

{/tlo}

{tlo_1}

Krok 3

Najczęściej używaną aplikacją internetową jest przeglądarka. Dlatego w czasie instalacji warto zaznaczyć opcję automatycznego dostosowania do niej Zone Alarm. Instalator najczęściej wszystko ustawia poprawnie.

Jednak w zależności od sieci mogą nas czekać niemiłe niespodzianki. Na przykład jeśli nasz komputer używa DHCP, czyli dynamicznego przydzielania adresu IP, może się zdarzyć, że wystąpią problemy przy ładowaniu stron takich jak Google czy Amazon. Jak temu zaradzić patrz punkt 7, a teraz pora na zapalenie ściany ognia.

{/tlo}

{tlo_0}

Krok 4

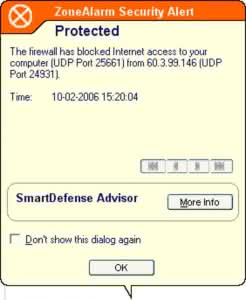

Pierwszy efekt działania Zone Alarm to ataki i alerty. Pamiętając, że ta zapora jest w stanie wychwycić praktycznie każdy pakiet, nie warto się nimi przejmować, bo często należą one do tak zwanego internetowego szumu tła.

Jednak ich nadawcą może być też skanujący porty zdalny haker albo dociekliwy sąsiad z osiedlowej sieci. W każdym przypadku takie fakty zostają odnotowane w logach, a ciekawskie pakiety nie przenikają do systemu, lecz zatrzymują się na firewallu.

{/tlo}{tlo_1}

Krok 5

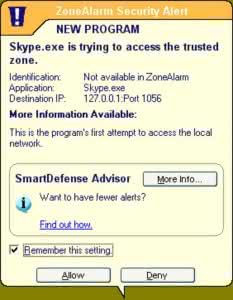

Pierwsze uruchomienie aplikacji korzystającej z sieci wywołuje natychmiastową reakcję Zone Alarm, który pyta, co z ma zrobić. Są dwie opcje: albo dopuścić aplikację do sieci, albo nie. Jednak najważniejszy jest przełącznik nad tymi przyciskami.

Zaznaczenie go powoduje edukację Zone Alarm, który od tej pory będzie wiedzieć, że Skype.exe jest programem bezpiecznym. W efekcie następnym razem Skype zostanie dopuszczony do sieci bez zbędnych pytań. W ten sposób po kilku dniach nauki Zone Alarm idealnie wpasowuje się w nasze środowisko i przyzwyczajenia.

{/tlo}

{tlo_0}

Krok 6

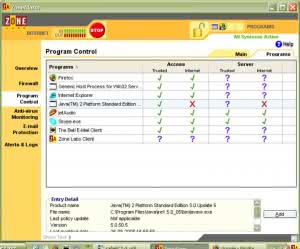

Szczegółowe prawa dostępu aplikacji do sieci ustawimy w panelu Program Control. Składa się on z listy, której wiersze stanowią zainstalowane w systemie programy. Nowe dodajemy klikając przycisk Add. Każda z aplikacji jest rozpatrywana oddzielnie jako klient – kolumna Access albo serwer, gdy udostępnia informacje na zewnątrz.

Dla przykładu, komunikator Skype pełni obydwie funkcje, ale Firefox czy The Bat! to typowi klienci. Dostęp w obydwu tych kategoriach może być otwarty, zablokowany lub wywoływać pytanie podobne do tego z punktu 5. Ustawienia zmieniamy z menu podręcznego.

{/tlo}

{tlo_1}

Krok 7

Prawa każdego z programów są rozpatrywane w dwóch strefach. Ustawiamy je w panelu Firewall. Pierwsza strefa, Internet, określa całą sieć; druga, Trusted, jej zaufany podzbiór, którego człony dobieramy w zakładce Zones. Suwaki uwidaczniają jeszcze jedną użyteczną cechę Zone Alarm: ustawiając wysoki poziom bezpieczeństwa sprawimy, że nasz komputer wejdzie w stan stealth, pozostając niewidoczny dla zewnętrznych skanerów.

Jeśli mamy problemy z korzystaniem z DNS, co przejawia się na przykład w trudnościach z ładowaniem znanych witryn, należy kliknąć przycisk Advanced i zezwolić na wychodzące zapytania DNS/DHCP.

{/tlo}

{tlo_0}

Krok 8

Jeśli denerwują nas pojawiające się zbyt często alarmy, możemy je wyłączyć jednym kliknięciem w panelu Alerts & Logs, w zakładce Main; w drugiej, Log Viewer, zobaczmy logi komunikacji z siecią.

Podzielono je na próby ingerencji oraz te, czynione przez lokalne aplikacje, które chcą wysłać coś na zewnątrz. Grupuje je przełącznik Alert Type. Próbę nawiązania kontaktu z zewnątrz możemy odblokować, dodając adres bądź całą podsieć do strefy typu Trusted.

{/tlo}

Szpiedzy, których sam zaprosiłeś

Choć programy i dodatki szpiegowskie mogą mieć działanie podobne do wirusów lub koni trojańskich, jest pomiędzy nimi zasadnicza różnica. Dotyczy ona statusu prawnego. O ile bowiem te pierwsze sa przemycane per cosi dire, czyli w sposób niewidoczny, o tyle szpiegów najczęściej zapraszamy sami.

Dzieje się tak, gdy w licencji wyrażamy zgodę na to, żeby program pracował również na konto „stron trzecich”. W tekstach anglojęzycznych zwrot ten przybiera niewinną formę „third parties”, ale de facto oznacza to, że instalowana aplikacja będzie zbierała dane z naszego komputera i przekazywałą je do firm, które bez skrupułów przehandlują je wszystkim zainteresowanym „stronom trzecim”.

Celem tych transakcji jest takie dobieranie reklam na odwiedzanych przez nas stronach, by utrafić dokładnie w to, czego szukamy i w efekcie „nakręcić” sprzedaż. Prócz nadmiarowych banerów często efektem kreta w systemie są otwierane w obfitości okna typu pop-up albo sytuacja, gdy nagle przeglądarka z uporem maniaka wraca do strony, której nigdy wcześniej nie odwiedziliśmy. Niestety, zjawiska tego nie uda się zmienić przez proste ustawienie strony startowej w opcjach browsera.

Nie każda działalność reklamowa jest legalna, niemniej wielu szpiegów nie robi nic, na co nie wyraziliśmy wcześniej zgody. Dlatego ciężko ich działalność jednoznacznie zakwalifikować do szpiegowania. Tym bardziej że pomiędzy adware, czyli softwarem do przesyłania informacji o naszych preferencjach, który jest ceną za jakiś pozornie „darmowy” program, a spyware, który służy myszkowaniu w zasobach bez naszej wiedzy, biegnie bardzo cienka linia. Jest to główna przyczyna dla której wiele klasycznych skanerów antywirusów nie zajmuje się poszukiwaniem szpiegów.

Na szczęście istnieje specjalna klasa programów, które wypełniają tę lukę. Są to tak zwane aplikacje antispyware. Ich działanie jest różnorodne, bowiem pokładowy Bond ma wiele twarzy. Czasami jest to z pozoru niewinne ciasteczko internetowe, innym razem podmieniona biblioteka systemowa, jeszcze innym dodatkowy wpis w systemowym pliku host albo w rejestrze.

Ten ostatni zabieg sprawia, że niektóre serwisy zaczynają pracować na dobro szpiega, wysyłając mu zakodowane raporty albo uruchamiając przy starcie pobrany wcześniej kod. Może on mieć postać skryptu albo biblioteki dynamicznej DLL, która spokojnie spoczywa w katalogu systemowym, niczym nie wyróżniając się spośród setek innych, niezbędnych do prawidłowego działania Windows.

Odpluskwianie w praktyce

Działanie skanerów antyszpiegowskich polega na sekwencyjnym testowaniu systemu w celu wytropienia w nim pułapek i różnych dirty tricks, które zostały już gdzieś wcześniej znalezione i skatalogowane. Dlatego, podobnie do skanerów AV, aplikacje antyszpiegowskie wymagają okresowej aktualizacji danych. Programów typu antispyware jest sporo, by wymienić choćby szeroko znany Spybot Search & Destroy czy Windows AntiSpyware Microsoftu, ale z pewnością jeden z najlepszych to Ad-Aware Personale SE, firmy Lavasoft. Poniżej pokazujemy jak w kilku krokach skutecznie i szybko odrobaczyć system Windows.

{tlo_1}

Krok 1

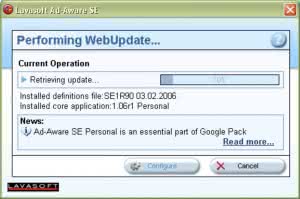

Już przy pierwszym uruchomieniu Ad-Aware sprawdza, czy w macierzystej witrynie http://www.lavasoft.com znajduje się bardziej aktualna baza danych. Jeśli tak, aplikacja stara się nas namówić na jej pobranie. Warto to zrobić.

{/tlo}

{tlo_0}

Krok 2

Po aktualizacji strona startowa poinformuje, że nie zainstalowaliśmy dodatku Ad-Watch. Jest to moduł, który sprawdza na bieżąco, czy nie zakradł się do nas jakiś szpieg. Nie dajmy się temu zwieść, bo po pierwsze ta opcja kosztuje, a po drugie w przypadku software’u typ antispyware całkowicie wystarczy, że uruchomimy skaner raz na kilka dni, ale wtedy, gdy faktycznie coś złego będzie się dziać.

{/tlo}

{tlo_1}

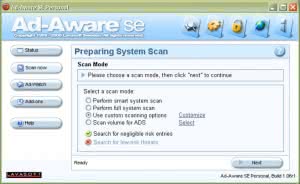

Krok 3

Po kliknięciu przycisku Next program pozwala na wybór rodzaju testu. Najszybsza, choć nie zawsze najbardziej skuteczna jest opcja pierwsza i domyślna – Perform smart system scan. Możemy też przeprowadzić pełną dezynsekcję albo, gdy podejrzewamy coś grubszego, przejść do ręcznego wyboru typu skanowania.

{/tlo}

{tlo_0}

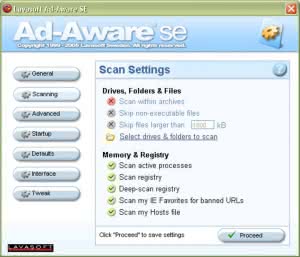

Krok 4

Kliknięcie linku Customize albo ikony z kołem zębatym wywołuje okno opcji. Konfiguracja jest podzielona na kilka przejrzystych paneli, z których najważniejsze dla skuteczności odpluskwiania są Scanning, Advanced oraz Tweak. Oznaczenia są jasne, ale jeśli interesuje nas jedynie rutynowe badanie systemu, najlepiej na początku nic nie zmieniać, klikając przycisk Next z kroku 3. Uruchomi to właściwe skanowanie.

{/tlo}

{tlo_1}

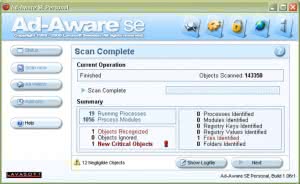

Krok 5

Skanowanie jest dość szybkie, mimo to w zależności od mocy komputera może potrwać nawet do kilku minut. Po jego zakończeniu Ad-Aware w oddzielnym okienku pokazuje liczbę i rodzaj znalezionych obiektów szpiegujących. Przycisk Next odsłoni następny panel, w którym będziemy mogli zadecydować o losie przyłapanych szpiegów.

{/tlo}

{tlo_0}

Krok 6

Panel rezultatów podzielony jest na cztery sekcje. Critical Object zawiera obiekty, które wykonują krecią robotę i znajdują się na liście etatowych szpiegów. Następna zakładka pokazuje wpisy i pliki, które mają status jedynie „podejrzanych”. Zaznaczając obiekt – najlepiej wszystkie od razu w pierwszej zakładce Scan Summary – i klikając przycisk Next rozpoczynamy eksterminację szkodników.

{/tlo}

{tlo_1}

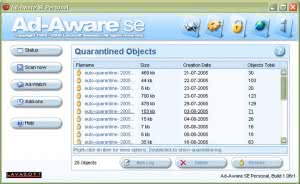

Krok 7

Ad-Aware manipuluje rejestrem, co może być niebezpiecznie dla systemu. Jednak program jest na tyle przezorny, że przed usunięciem obiektów i wpisów samodzielnie wykonuje odpowiednie kopie. Dlatego zawsze możemy przywrócić system do stanu sprzed czystki. Służy temu przycisk Quarantine z kroku 6 lub zawsze dostępna ikona z kłódką.

{/tlo}

{tlo_0}

Krok 8

Jedną z bardziej użytecznych cech Ad-Aware są narzędzia i dodatki, które pobieramy za darmo z witryny firmowej. Po instalacji pojawią się one w panelu Add-ons, pełniąc różnorakie funkcje. Wywołując jedną z nich możemy na przykład zablokować serwis, który za każdym razem, gdy uruchamiamy Outlook Express, ładuje również systemowy komunikator.

{/tlo}

Nieszczelna rura

Prócz wirusów, robaków, trojanów i szpiegów na podłączony do sieci komputer czyha jeszcze jedno niebezpieczeństwo. Jest nim podsłuch. Wbrew obiegowym opiniom, nie trzeba superhakera, aby go przeprowadzić.

Całą robotę wykonuje wąchacz, czyli z angielska sniffer. Jest to program, który odczytuje stan lokalnej sieci. A może to robić, ponieważ zanim pakiety przez ruter powędrują w świat, współdzielą szynę danych. W pracy tę wspólnotę zawdzięczamy sieci lokalnej, w domu identyczną rolę pełni łącze telewizji kablowej, a podmiejskiej kawiarni współdzielony przez WiFi hotspot.

Podsłuch internetowy może być bardzo niebezpieczny, ponieważ większość standardów wymiany informacji stworzono u zarania internetu, kiedy nikt nie brał pod uwagę, jak wiele danych będzie wędrować po ogólnie dostępnych łączach.

Z tego powodu obydwa najpowszechniejsze dziś protokoły pocztowe: SMTP oraz POP3 wysyłają do serwera login i hasło otwartym tekstem. Jeśli ktoś je przechwyci – a to żadna sztuka dla kogoś zaopatrzonego w sniffer – natychmiast uzyska dostęp do naszych wiadomości. To samo dotyczy transferu plików za pomocą FTP, czy podglądania odwiedzanych przez nas witryn.

Ustanowienie niewrażliwego na podsłuch połączenia z serwerem pocztowym sprowadza się w Outlooku do kliknięcia opcji szyfrowania SSL. Nowe numery portów są dodawane automatycznie. Pamiętajmy jednak, że aby stworzyć bezpieczny kanał, nasz serwer pocztowy także musi obsługiwać {link_wew 4706}szyfrowanie SSL{/link_wew} lub TSL.

Tak jak prosto wykonać podsłuch, tak prosto się przed nim uchronić. Wystarczy w tym celu utajnić transmisje protokołami SSL lub TSL. Obydwa stosują niesymetryczny algorytm szyfrowania, dzięki czemu nowo powstały kanał informacyjny jest nie do przeniknięcia przez kogoś spoza sesji. Zjawisko to stosują banki, oferując dostęp do kont osobistych poprzez protokół HTTPS, który jest właśnie dozbrojeniem HTTP w twarde szyfrowanie SSL. Na podobnej zasadzie warto też zamiast FTP używać FTPS oraz stosować SSL przy sprawdzaniu poczty.

Półpancerze praktyczne

Dzięki dostępności różnorakiego oprogramowania ochronnego łatwo zamienimy osobisty komputer w twierdzę nie do zdobycia. Tylko co dalej, bowiem praca w tak opancerzonej maszynie, przypomina jazdę w nieklimatyzowanym czołgu przez środek Sahary: co rusz będą się pojawiać ostrzeżenia o atakach, a pracujące skanery sto razy zrewidują każdy pakiet przed wpuszczeniem go na pokład. W efekcie, pomimo wzrostu bezpieczeństwa, wyraźnie spadnie wydajność, a przede wszystkim komfort pracy.

Dlatego ważny jest umiar i jeśli tylko narzucimy sobie podstawową dyscyplinę – patrz ramka: „10 przykazań bezpiecznego peceta” – rozsądnym połączeniem wydaje się firewall, taki jak Zone Alarm, oraz pracujący w tle program antywirusowy. Od czasu warto też poszukać szpiegów, za pomocą któregoś z programów antispyware, ewentualnie odwiedzić którąś z witryn oferujących skaner online. Pamiętajmy jednak, żeby nie należała ona do firmy, której silnika AV używamy na co dzień, ponieważ w ten sposób zwiększymy liczbę potencjalnie wykrywanych wirusów.

10 przykazań bezpiecznego peceta

- Jeśli używasz Windows XP koniecznie zainstaluj Service Pack 2.

- Nie korzystaj z nieznanych aplikacji, ponieważ to mogą być trojany.

- Jeśli masz na to ochotę, przeskanuj je wcześniej programem antywirusowym.

- Zmień program pocztowy na mniej popularny wśród hakerów niż Outlook Express.

- Stosuj w programie pocztowym filtr antyspamowy i wtyczkę antywirusową.

- Wykonuj okresowe kopie ważnych plików. W ten sposób nigdy nie stracisz wszystkiego.

- Jeśli jesteś zalogowany jako admin, nie serfuj po podejrzanych witrynach.

- Jeśli masz na to jednak ochotę, przeloguj się na konto z mniejszymi uprawnieniami.

- Okresowo aktualizuj system i najważniejsze programy użytkowe.

- Wykonaj dyskietkę awaryjną, która pomoże ci uruchomić system w każdych okolicznościach.

Sieciowy nasłuch

Serwer sieciowy to program jak każdy inny. Jednak jeśli przystosowano go do pracy przez internet, ma cechę dodatkową: prowadzi nieustanny nasłuch. Czyni to w pętli, korzystając z systemowej obsługi protokołu TCP/IP, która reaguje na każdy przychodzący z sieci pakiet.

Etapów przetwarzanie informacji jest wiele, ale na jednym z nich system odczytuje specjalną liczbę z nagłówka przesyłki. Zwana jest ona portem i stanowi jakby wewnętrzny adres pakietu, jego docelowe przeznaczenie.

Może nim być na przykład działająca aplikacja, taka jak serwer. Jeśli numer portu odpowiada portowi, na którym pracuje ten ostatni, pakiet kieruje się wprost do niego.

Najczęściej używane porty w komunikacji typu klient-serwer. Zaraz po nawiązaniu połączenia serwer tworzy nowy wątek i ustanawia tymczasowe numery portów, żeby nie blokować tych znanych. W ten sposób jeden proces, na przykład lokalny serwer WWW, potrafi jednocześnie „rozmawiać” z wieloma klientami i ciągle mieć wolny port nr 80.

Pakiety z żądaniami pochodzą od klientów, gdzieś z głębi sieci. Na przykład klientem serwera WWW jest dowolna przeglądarka, trojana obsługuje z daleka zdalny haker, a klientem serwera poczty może być program taki jak Outlook Express czy Thunderbird. Skąd różni klienci wiedzą pod jaki port wysłać żądanie? To proste. Podstawowe usługi mają swoje stałe numery – patrz tabela. Dlatego po napłynięciu żądania system kieruje je do określonego serwera. Jeśli zaś taki w systemie nie pracuje, do klienta wysyłane jest zwrotne zawiadomienie o błędzie.

Okienkowy firewall

Po zainstalowaniu Service Pack 2 w Windows XP pojawia się „Centrum Bezpieczeństwa”, którego kluczowy element stanowi zapora ogniowa. Inaczej niż większość firewalli, ten nie potrafi monitorować połączeń wychodzących. Oznacza to, że jeśli mamy w systemie trojana, to zdalny haker co prawda nie będzie w stanie nim sterować – przeszkodzi mu w tym właśnie zapora – jednak ten sam trojan bez problemu wyśle strumień informacji pod wskazany adres. Z tego powodu systemowy firewall XP dobrze spełnia swoją rolę tylko z bardzo szczelnym programem antywirusowym.

Windowsowa zapora działa jak przecinak: po włączeniu blokuje dostęp do większości portów peceta. Dlatego jeśli mamy na pokładzie usługę sieciową, taką jak na przykład własny serwer WWW, musimy w odpowiedniej zakładce zezwolić na dostęp do niej. Systemową zaporę ogniową wywołujemy z panelu kontrolnego, klikając jej ikonę

Bonusem wynikającym z ubogich możliwości firewalla XP jest jego prostota – wystarczy jedno kliknięcie, aby udaremnić większość prób wydobycia informacji z naszego komputera. To zubożenie nie wynika jednak z nieumiejętności programistów Microsoft.

Bardziej chodzi o to, że działający, w pełni funkcjonalny firewall wymaga albo sporych umiejętności konfiguracyjnych, albo – przynajmniej na początku pracy – dużej dozy cierpliwości, jeśli konfiguracja odbywa się przez naukę.

Generalnie więc warto używać okienkowej zapory przynajmniej do czasu, gdy nie zainstalujemy czegoś bardziej wyszukanego. Może to być też świadomy wybór, w przypadku gdy mamy za wolny albo zbyt mocno obciążony procesor. To zdarza się często, gdy w tle ciągle pracuje jakiś program do ściągania plików albo zasobożerny skaner antywirusowy.