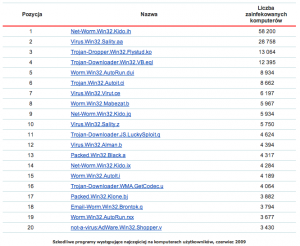

Wirusy komputerowe rozwijają z wyjątkową szybkością. Wykorzystują do komunikacji sieć, szyfrują połączenia, wysyłają spam. Niedługo zaatakują portale społecznościowe.

W sieci roi się od złośliwego oprogramowania. Wirusy, trojany, robaki i rootkity czekają na pobranie w e-mailu i prosto ze strony WWW. W dodatku wykorzystują zaawansowane techniki takie jak silna kryptografia i wirtualizacja by ukryć się w systemie. Mimo to większość z nich byłaby niegroźna, gdyby nie człowiek – najsłabsze ogniwo bezpiecznego systemu.

Naiwność nie zna granic

Wirusy zbierające największe żniwa 5-10 lat temu mnożyły się wykorzystując dziury w programach pocztowych. Programy takie jak Melissa i I love you skutecznie wystraszyły ówczesnych internautów. Ich działanie nie było skomplikowane. Użytkownik otrzymywał od znajomego e-mail o tytule „I love you” lub podobnym, zachęcającym do otwarcia załącznika, będącego w rzeczywistości programem wysyłającym podobną wiadomość do osób z własnej książki adresowej. Prowadziło to do lawinowego wzrostu ilości wysyłanych e-maili, zwłaszcza w korporacjach. Zablokowanych zostało wiele lokalnych sieci. W konsekwencji wielu przedsiębiorstw straty poniosło finansowe. Poza samoczynnym kopiowaniem I love you potrafił przechwytywać hasła z zaatakowanego komputera.

Programy tego typu straciły na popularności na skutek rozwoju klientów poczty online i skuteczniejszych technik stosowanych na stronach www. Z drugiej strony cały czas wykorzystuje się ten sam schemat co w przypadku Melissy. Użytkownik przy pomocy chwytliwego hasła jest zachęcany do wykonania akcji takiej jak kliknięcie w link czy pobranie programu, co kończy się zarażeniem.

P2P dla wirusów

Wraz z rozwojem Internetu również wirusy zaczęły komunikować się ze sobą. Rosnącym zagrożeniem są programy tworzące botnety, czyli sieci zarażonych komputerów współpracujących ze sobą. Przykładem może być Storm. Szacuje się, że botnet ten liczy 1 – 20 milionów komputerów, a 20% całego światowego spamu jest wysyłana właśnie z tej sieci. Zainfekowane zasoby są wykorzystywane w około 10-20%, a i tak Storm mógłby posłużyć do ataku na średniej wielkości kraj i całkowicie odciąć go od reszty świata. Mimo to obecnie jego części są wynajmowane do wysyłania spamu.

Znalezienie osób kontrolujących sieć jest wyjątkowo trudne. Szyfrowane są nie tylko połączenia, ale i sam program, który często, nawet co pół godziny, zmienia własny kod. Botnet działa podobnie jak sieci peer-to-peer, więc centrum kontroli może być rozproszone. Storm, stworzony w 2006 roku, do rozprzestrzeniania się wykorzystuje głównie pocztę i atakuje komputery z Windowsem. W 2008 roku zaczął korzystać również z Facebooka.

Storm powoli odchodzi w zapomnienie. Obecnie jednym z popularniejszych robaków jest Conficker i występujący w wielu wersjach i pod różnymi nazwami (m.in. Kido). Przez nieco ponad pół roku wirus zaraził ok. 12 milionów komputerów pracujących pod kontrolą większości wersji Windowsa. Wirus korzysta z dziur w tym systemie. Wyłącza usługi systemowe chroniące użytkownika (Update, Defender, raportowanie błędów, przywracanie systemu), po czym pobiera złośliwe oprogramowanie i instrukcje z serwera.

Nie wiadomo dokładnie, jakie są możliwości i cele wirusa. Analiza kodu wykazała możliwość przeprowadzenia ataku 1 kwietnia 2009 roku, jednak nic takiego nie miało miejsca. Prawdopodobnie autorzy czekają na uspokojenie szumu w mediach wokół robaka i zaatakują w mniej spodziewanym momencie.

Wirusy2.0?

W najbliższym czasie prawie całkowicie znikną wirusy rozprzestrzeniające się za pośrednictwem poczty. Stanie się to wraz z rosnącym zaufaniem do serwisów społecznościowych – przewiduje Magnus Kalkuhl, badacz zagrożeń sieciowych. Pojawią się programy wykorzystujące jako nośnik serwisy internetowe.

Klikając w link otrzymany od znajomego poprzez Facebooka możemy uruchomić skrypt, który rozpocznie instalację złośliwego oprogramowania i dalsze rozprzestrzenianie się zarówno wirusa jak i spamu – obecnie głównego celu powstawania robaków. Winnymi tego stanu są zarówno użytkownicy ufający swoim znajomym bardziej niż przypadkowym witrynom jak i administratorzy serwisów, często opieszale rozwiązujący problemy bezpieczeństwa.

Jak się ukryć?

Wykrycie złośliwego oprogramowania nie powinno być trudnym zadaniem. Charakterystyczne fragmenty kodu i zachowanie są bez większych problemów wykrywane przez programy antywirusowe. Aby się przed tym zabezpieczyć powstają rootkity, czyli programy, których jedynym celem jest ukrycie groźniejszych aplikacji. Początkowo ich działanie polegało na zamianie narzędzi systemowych służących do listowania plików i procesów. Obecnie większość z nich przechwytuje zapytania do API systemu. W związku z tym programy antywirusowe nie mogą już ufać np. liście plików zwróconej przez system – musi ona zostać porównana z „ręcznie” sprawdzonymi katalogami.

Koncept jeszcze groźniejszego rootkita został stworzony przez Joannę Rutkowską, ekspert w dziedzinie bezpieczeństwa systemów WIndows. Blue Pill wykorzystuje technikę wirtualizacji przełączając cały system w tryb gościa, którego nadzorcą (hypervisor) jest sam rootkit. Blue Pill przejmuje kontrolę nad całym systemem i może bez przeszkód wpływać na zachowania zarówno zainstalowanych programów jak i jądrem. Do tej pory nikt nie przedstawił sposobu na wykrycie tego typu oprogramowania, chociaż AMD (którego procesory są wykorzystywane przez Rutkowską) twierdzi, że zagrożenie jest przesadzone.

Mimo że oprogramowanie stworzone przez Rutkowską służy tylko do badań, to właśnie rootkity mogą okazać się wyjątkowo trudnym przeciwnikiem. Mogą one bowiem ukryć dowolny inny program, w tym oczywiście wirusy.

Zablokowana sieć

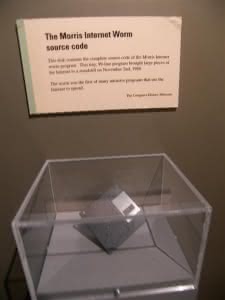

Potencjalny atak na kraj jest niczym w porównaniu z siłą wirusa stworzonego przez Roberta Morrisa. Robak ten doprowadził do wstrzymania pracy Internetu na 12 godzin. Przez kolejne dwa dni komputery podłączone do sieci zajęte były głównie przesyłaniem sobie kopii robaka. Gdyby nie jeden szczegół, wirusa można by uznać za najgroźniejszego w historii. Szkopuł w tym, że atak (w dodatku przypadkowy) miał miejsce w 1988 roku, kiedy sieć nie miała zbyt dużego wpływu na życie przeciętnego człowieka.

Strach pomyśleć, co mogłoby się stać, gdyby któryś z dzisiejszych wirusów wstrzymał pracę Internetu choćby na godzinę.

Pozostaje tylko mieć nadzieję, że do tego nie dojdzie, użytkownicy komputerów zaczną przywiązywać większą uwagę do uruchamianych programów, a twórcy systemów ułatwią im to.