Google obejmuje swoim działaniem zaledwie 0,03% całego Internetu. Reszta to podziemny wirtualny świat, w którym funkcjonują handlarze bronią, narkotykami i zabójcy na zlecenie.

Po chwili internetowych zakupów, w koszyku znajduje się gram czystej peruwiańskiej kokainy, 50 tabletek ecstasy z wytłoczonymi wizerunkami postaci z gier Nintendo, spreparowane prawo jazdy ważne na terenie całej Europy, dysk 1 TB z ponad 800 filmami, fałszywy belgijski paszport, skradziony login i hasło do konta PayPal oraz zestaw szczegółowych instrukcji pokazujących jak wyhodować sobie w domu grzyby halucynogenne.

Na pierwszy rzut oka, lista tych produktów prezentuje się wprost niewiarygodnie i od razu można zacząć zastanawiać się, gdzie można zrobić tego typu zakupy. Wbrew pozorom znalezienie takich „sklepów” nie jest trudne – sieciowy czarny rynek przez długi czas istniał tuż pod naszym nosem, a jego użytkownicy w dziecinnie prosty sposób wchodzili w posiadanie rzeczy, za które mogliby otrzymać niejeden wieloletni wyrok więzienia.

Ciemna strona sieci to wirtualne podziemie, gdzie nie sięgają indeksujące macki Google. Aby uzyskać do niego dostęp, trzeba skorzystać ze specjalnej przeglądarki, która nie jest podatna nawet na działania pracowników amerykańskiej agencji NSA. Znaleźć tu można dosłownie wszystko, oczywiście po uiszczeniu odpowiedniej opłaty. Nagrania z ukrytych kamer czy maksymalnie hardkorowe materiały dla seksualnych fetyszystów z udziałem tygrysów to tylko nieliczne przykłady na to, co kryje się w nieznanych przeciętnemu osobnikowi głębinach internetu.

Wirtualne podziemie stworzone zostało w sposób, który osobom postronnym zwyczajnie uniemożliwia dostęp do materiałów obecnych w jego zasobach i dzięki któremu strony zawierające zakazane treści są w stanie skutecznie unikać indeksowania. Jednym z najpopularniejszych oprogramowań służących do niemalże anonimowego poruszania się w sieci jest The Onion Router, znane również pod nazwą Tor. Z jego poziomu można przeglądać internet dostępny np. z poziomu Firefoxa, ale w odróżnieniu od software’u Mozilli, Tor pozwala na dostęp do serwisów, których nie sposób znaleźć korzystając z klasycznych przeglądarek.

Przekraczanie cienkiej linii

Popularność Tor wzrosła wręcz dramatycznie – tylko w sierpniu minionego roku liczba pobrań tego oprogramowania wzrosła o 100 procent. Skąd takie zainteresowanie? Niebagatelną rolę odegrały w tym bez wątpienia zeszłoroczne informacje mówiące o tym, że amerykańskie i brytyjskie agencje rządowe szpiegowały użytkowników sieci, co podniosło obawy internautów o bezpieczeństwo ich prywatności. Jeśli weźmie się jeszcze pod uwagę fakt, że żyjemy w świecie, gdzie smartfony z GPS-em są w stanie rejestrować naszą dokładną lokalizację, coraz częściej jesteśmy podglądani w sieci, a do kamerek internetowych (a nawet konsolowych przystawek Kinect) mamy coraz mniejsze zaufanie, to anonimowość oferowana przez Tor wydaje się być towarem niezwykle pożądanym. W sieci tej adres IP oraz historia przeglądania stron są w zasadzie nienamierzalne, a z jej usług coraz częściej korzystają nie tylko osoby mające coś na sumieniu, ale także zwyczajni internauci, ceniący sobie poczucie prywatności i brak jakiejkolwiek inwigilacji.

Jedną z popularniejszych stron jest Onion Theories, będąca miejscem, gdzie anonimowi użytkownicy dyskutują i zamieszczają różnorakie materiały na temat wielu kontrowersyjnych tematów, takich jak działalność rządowych agencji czy chociażby danych potwierdzających istnienie UFO. Innym serwisem jest ELIZA, która zainteresowanym osobom oferuje solidną dawkę w pełni darmowej psychoterapii (inna sprawa, że jej skutki mogą być opłakane).

Oczywistym jest, że duży poziom prywatności przyciąga i będzie przyciągał również osoby zajmujące się różnego rodzaju nielegalnymi sprawkami. Po ciemnej stronie sieci bez trudu można znaleźć zabójcę na zlecenie, który za przykładową opłatą wynoszącą w przeliczeniu 12 000 USD podejmie się eliminacji polityka lub niewiernego małżonka. Do prowadzenia jednego z serwisów przyznaje się grupa lekarzy-degeneratów, którzy za pieniądze są w stanie przeprowadzać na uprowadzonych bezdomnych wybrane przez klienta eksperymenty (np. sprawdzać na nich działanie nowych narkotyków).

Ciężko określić tę sieć mianem pełnoprawnego rynku usług. Z jednej strony przez jej nie w pełni legalny charakter, z drugiej zaś na wirtualny środek płatniczy w postaci Bitcoinów, które to są na dobrą sprawę nienamierzalne, a płatności z ich użyciem gwarantują niemalże pełną anonimowość. Jedna rzecz jest jednak pewna – tutaj, w mrocznych zaułkach internetu wychodzi na jaw zdeprawowanie ludzi, przechodzące wszelką wyobraźnię.

Darkweb

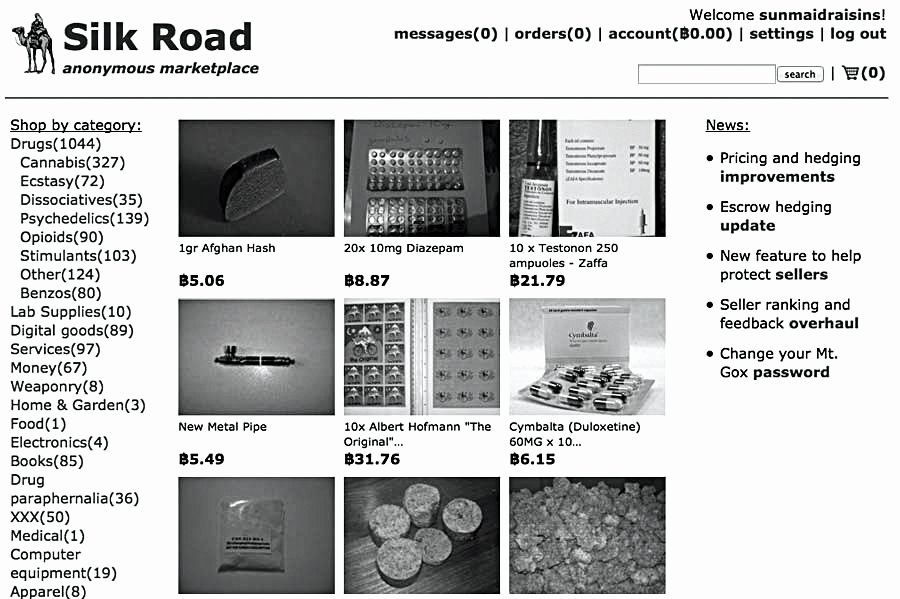

Najbardziej znanym darkwebowym serwisem jest Silk Road (z ang. Jedwabny Szlak). Spokojnie można określić go mianem odpowiednika Amazon, z jedną tylko różnicą – zamiast ogólnodostępnych dóbr klienci mają tutaj okazję do zakupu lub sprzedaży narkotyków, broni, fałszywych pieniędzy czy danych skradzionych kart kredytowych. Silk Road zamknięto 2 października minionego roku w skutek prowadzonego przez FBI dochodzenia, które zakończyło się także aresztowaniem Rossa Williama Ulbrichta, stojącego za powstaniem tego serwisu. Ulbricht, ukrywający się pod sieciowym pseudonimem Dread Pirate Roberts, oskarżony został o przemyt narkotyków i wynajęcie zabójcy, mającego „uciszyć” jednego z użytkowników strony, który groził wyjawieniem informacji o charakterze i użytkownikach Silk Road. Ulbricht zaprzeczył wszystkim tym zarzutom, ale FBI i tak odkryło istnienie jego bitcoinowej fortuny (równej w przeliczeniu ok. 20 mln dolarów), jaką zgromadził on pośrednicząc w różnych nielegalnych transakcjach. Według FBI, w okresie od lutego 2011 do lipca 2013, miało ich miejsce aż 1,2 mln – to dobitnie pokazuje, jaką popularnością cieszył się Jedwabny Szlak.

Zaledwie w cztery tygodnie po zamknięciu strony, w sieci pojawiła się jej następczyni o nazwie Silk Road 2.0. Pomimo obaw o ochronę prywatności i strachu przed inwigilacją ze strony FBI (która nota bene byłaby nielegalna), nowy serwis nieustannie poszerza bazę swych użytkowników, a jego popularność z miesiąca na miesiąc jest coraz większa.

Poszukiwania

W odróżnieniu od stron w „widzialnym” internecie, adresy darkwebowych portali posiadają skomplikowane nazwy składające się z niemal niemożliwych do zapamiętania ciągów liter i cyfr. Najłatwiejszym sposobem znalezienia serwisów sieci Tor jest skorzystanie ze stron Wiki, na których można znaleźć informacje o adresach stron poświęconych różnym kategoriom tematycznym (np. narkotykom, broni, seksowi). Raczej na pewno nie da rady znaleźć tam żadnych bezpośrednich linków, ale śledząc uważnie aktualizacje, z czasem można dojść do tego, od jakich stron zacząć przygodę po mrocznej stronie sieci.

Silk Road 2.0 jest relatywnie łatwa do wyśledzenia. Po wejściu na stronę użytkownik proszony jest o podanie swojego loginu, hasła oraz 4-cyfrowego numeru pozwalającego na aktywację konta na portalu. Nie ma tu żadnej weryfikacji e-mailem i jeśli tylko nick nie jest zajęty przez kogoś innego, proces rejestracji zostaje pomyślnie zakończony. Potem pozostaje tylko przeczytać powitalną informację od właściciela strony, który przyjął ten sam pseudonim (Dread Pirate Roberts), z jakiego korzystał aresztowany wcześniej Ulbricht.

Czytamy w niej m.in.: „2,5 roku zajęło FBI dokonanie tego, co zostało zrobione z poprzednim serwisem. Podzielić, podbić i wyeliminować – to była ich strategia, która pozwoliła im uciszyć nas na zaledwie cztery tygodnie. W miarę jak nasza społeczność podniosła się po tym ciosie, staliśmy się o wiele silniejsi i nigdy nie zapomnimy o tym, że choć mogą (FBI) zabrać nasze aktywa, to nie są w stanie odebrać nam naszej idei i ducha. Nie pozwolimy im na to.” Przekaz tej wiadomości jest w pełni zrozumiały – Silk Road 2.0 nie będzie podlegać jakiejkolwiek jurysdykcji.

Nawigacja

Poruszanie się po serwisie jest proste. Na pasku widocznym z boku ekranu widnieją posegregowane alfabetycznie kategorie produktów przeznaczonych na sprzedaż. Dział narkotyków posiada swoją oddzielną przestrzeń na stronie – po wejściu do niego oczom rzuca się ogromna liczba różnych używek (obecnie ponad 3 000 rodzajów), począwszy od konopi indyjskich, poprzez białe halucynogenne proszki, a skończywszy na tajemniczych brązowych tabletkach o nieopisanych właściwościach odurzających. Wiele zdjęć zawiera w swym kadrze wykonane odręcznie opisy produktów, co ma potwierdzać autentyczność sprzedających je osób. W obliczu tak łatwej dostępności zakazanych używek, nietrudno zapomnieć jednak o potencjalnym ryzyku. Dla przykładu, samo posiadanie ogólnodostępnej w serwisie Dimetylotryptaminy (znanej lepiej jako DMT) w wielu krajach zagrożone jest karą wieloletniego więzienia, nie mówiąc już nawet o wyrokach, jakie zasądzane są za sprzedaż tego specyfiku.

Silk Road 2.0 jest miejscem gdzie można kupić narkotyki, ale również umożliwia ono pozyskanie przepisów odnośnie ich wytwarzania. Poradnik poświęcony tworzeniu amfetaminy, uwzględniający szczegółowy opis aparatury i metod produkcji narkotyku, kosztuje 0,13 Bitcoina (około 320 PLN). Są tu nawet dostępne tabletkarki (3,25 Bitcoina, czyli około 8 000 PLN), z użyciem których można rozpocząć produkcję swoich własnych pigułek.

Poza narkotykami, sprzedający oferują całą masę fałszywych towarów, będących niemal idealnymi kopiami oryginalnych produktów. Imitacje zegarków Rolex, markowych perfum, podrobione paszporty, a nawet „usługi” w postaci kupna lajków i osób śledzących profile społecznościowe czy zakupu dożywotniego konta na Spotify – jeśli tylko dysponuje się odpowiednim zasobem Bitcoinów, można nabyć tutaj niemal wszystko. Pomimo bogatej oferty serwisu, w świadomości klienta nieustannie muszą jednak krążyć dwa pytania: „Czy kiedykolwiek ujrzę zamówiony towar?” i „Czy nie zostanę nakryty przez policję?”.

Ochrona

Ian Reynolds jest jednym z wiodących specjalistów do spraw internetowych zabezpieczeń. Niedawno został zatrudniony przez Pałac Buckingham w celu przetestowania poziomu bezpieczeństwa tamtejszej infrastruktury sieciowej. Gość ten na co dzień zajmuje się sprawdzaniem komercyjnych systemów informatycznych/elektronicznych, odnośnie ich podatności na działanie różnego rodzaju cyberprzestępców.

Przykładowo, potrafi wejść do zatrudniającej go instytucji w przebraniu kuriera niosącego wielki pakunek, licząc na to, że ktoś z obsługi otworzy mu drzwi i nieświadomie pomoże ominąć ogólne zabezpieczenia stosowane w budynku. Kiedy jest już w środku, szuka jakiegoś nieużywanego pomieszczenia i podejmuje próbę włamania do infrastruktury sieciowej danej firmy, sprawdzając poziom jej bezpieczeństwa na tego typu ataki. Ten właśnie facet postanowił wypowiedzieć się o tym, jak zabezpieczony jest serwis Silk Road 2.0.

„Sieci pokroju Tor zapewniają użytkownikom znaczący poziom anonimowości.” – mówi Reynolds. „Nie mam jednak złudzeń, że dostawcy internetu oraz rządowe agencje są w stanie zdobyć chociaż podstawowe informacje o komputerach komunikujących się w obrębie takiej sieci.” Według Reynoldsa, te szczątkowe dane mogą być przyporządkowane do historii przeglądania z poziomu zwykłych wyszukiwarek, a jeśli dodatkowo zostałby złamany sposób szyfrowania, to bez problemu dałoby to władzom możliwość stworzenia dokładnego profilu użytkownika siedzącego po drugiej stronie łącza.

Oryginalny Silk Road szczycił się tym, że aż 97 procent zawieranych transakcji kończyło się sukcesem, zarówno ze strony sprzedającego, jak i kupującego. Nowy serwis z racji dość krótkiego „stażu” nie może pochwalić się takimi wynikami i nieustannie zmaga się z kwestią zaufania użytkowników. „Warto zwrócić też uwagę na fakt, że transakcje opłacane Bitcoinami są w pełni anonimowe. Zawsze jest więc duże prawdopodo-bieństwo, że kupujący nie otrzyma zamówionego towaru, a wobec braku jakichkolwiek dowodów zakupu nie będzie w stanie nikomu udowodnić, że padł ofiarą oszustwa.” – wyjaśnia Reynolds.

Możliwe jest wyśledzenie tego, że w danym dniu z danego wirtualnego portfela przesłano określoną liczbę Bitcoinów, ale niemal niemożliwe jest zidentyfikowanie właściciela tej sieciowej waluty. Kupując nielegalne produkty przy użyciu Bitcoinów, ludzie świadomie zgadzają się na zaufanie przestępcom, których na dobrą sprawę nigdy nie da rady namierzyć. Co więcej, nie można również zapominać o ryzyku, że nabyty towar zostanie przechwycony przez służby celne, które mając adres docelowy przesyłki bez problemu zidentyfikują jej odbiorcę.

Idźmy głębiej

Potencjalne problemy – brak zaufania, możliwość trafienia za kraty – zmuszają niektórych sprzedających/kupujących do migracji w jeszcze bardziej zabezpieczone sieciowe środowiska, zwane Darknetami.

Są to na dobrą sprawę niesamowicie chronione infrastruktury typu peer-to-peer, do których dostęp mają jedynie określone osoby, podlegające różnego rodzaju weryfikacji. Komputery użytkowników tych sieci komunikują się ze sobą z użyciem szyfrowanych tuneli VPN, zabezpieczających je przed inwigilacją ze strony rządowych agencji lub dostawców internetu.

Darknety mogą wydawać się lepiej zabezpieczonymi sieciami, ale korzystanie z nich może wiązać się z poważnym ryzykiem. Ich użytkownikami są członkowie kryminalnych gangów, pedofile oraz inni przedstawiciele mrocznej strony społeczeństwa, wobec czego perspektywa potencjalnego zasyfienia komputera wirusami wydaje się być tu naprawdę mało znaczącym problemem.

„Kiedy łączysz się z Darknetem, to automatycznie podłączasz swój komputer do prywatnej sieci, podobnej do infrastruktury LAN obecnej chociażby w twym domu lub miejscu pracy.” – wyjaśnia Reynolds. „Oprogramowanie malware oraz hakerzy są w tej sieci na porządku dziennym, wobec czego korzystanie naraża cię na kradzież twoich danych, takich jak hasła i loginy do poczty lub usług wirtualnej bankowości.”

Założyciele sieci Tor twierdzą, że ich dzieło istnieje po to, by chronić anonimowość oraz wolność. W rzeczywistości okazuje się jednak, że mroczna strona sieci to prawdziwy wirtualny Dziki Zachód. A co z osobami, które nie mają zamiaru korzystać z darkwebów i pragną jedynie sieciowej prywatności i bezpieczeństwa w trakcie codziennego surfowania? No cóż, takim ludziom Reynolds ma do powiedzenia jedno zdanie: „Nie korzystajcie z internetu w ogóle.”

Jak pozostać anonimowym w Sieci

Darkweb oferuje szczególny poziom internetowej anonimowości, ale jeśli chcesz pozostać niemal całkowicie nienamierzanym, powinieneś pamiętać o tych trzech podstawowych zasadach…

1

Kup swojego laptopa wyłącznie za gotówkę. Zainstaluj Linuxa jako system operacyjny i skonfiguruj swoją maszynę tak, by łączyła się z internetem wyłącznie za pośrednictwem sieci Tor.

2

Używaj innego loginu i hasła na każdym forum/stronie wymagającej rejestracji. Do wysyłania emaili wykorzystuj Tormail.

3

Zrób użytek z programu Pretty Good Privacy. Umożliwia on szyfrowanie wiadomości wysyłanych z twojego komputera oraz wszystkich danych znajdujących się na partycjach twojego dysku.

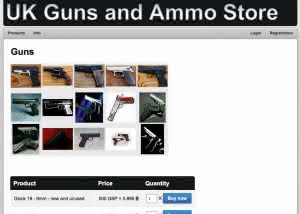

Broń nie zabija ludzi. Robią to strony, umożliwiające jej zakup bez konieczności posiadania licencji. Znalezienie zabójcy do wynajęcia nie jest tutaj niczym trudnym.

Poszukiwani cyberprzestępcy

Peteris Sahurovs

Peteris Sahurovs

Nagroda: Do 50 000 dolarów za informacje.

Poszukiwany za: Defraudację pieniędzy w kwocie ponad 2 mln dolarów oraz stworzenie komputerowego wirusa, który przyczynił się do sprzedaży fałszywych programów komputerowych.

Alexsey Belan

Alexsey Belan

Nagroda: Do 100 000 dolarów za informacje.

Poszukiwany za: Rzekomą kradzież danych z milionów kont należących do użytkowników trzech amerykańskich sklepów internetowych oraz próbę ich sprzedaży.

Carlos Enrique Perez-Melara

Carlos Enrique Perez-Melara

Nagroda: Do 50 000 dolarów za informacje.

Poszukiwany za: Stworzenie trojana Loverspy, zdolnego przechwytywać wiadomości email, rejestrować wpisywany tekst oraz nagrywać wideo z użyciem kamery znajdującej się w komputerze ofiary ataku.

Alexandr Sergeyevich Bobnev

Alexandr Sergeyevich Bobnev

Nagroda: Do 50 000 dolarów za informacje.

Poszukiwany za: Rzekomy udział w praniu pieniędzy uzyskanych poprzez nieautoryzowany dostęp do informacji o kontach należących do dużego operatora usług inwestycyjnych. Łączna kwota strat przekroczyła 350 000 dolarów.

Andrey Nabilevich Taame

Andrey Nabilevich Taame

Nagroda: Do 50 000 dolarów za informacje.

Poszukiwany za: Prawdopodobne zamie-szanie w zainfekowanie oprogramowaniem malware 4 milionów komputerów znajdujących się w ponad 100 krajach na całym świecie.

Można tu kupić lub sprzedać narkotyki, broń, fałszywe pieniądze czy dane skradzionych kart kredytowych.

Można tu kupić lub sprzedać narkotyki, broń, fałszywe pieniądze czy dane skradzionych kart kredytowych.

Porozmawiajmy o Silk Road

Czym jest Silk Road?

To internetowy czarny rynek, który dostępny jest wyłącznie dla zarejestrowanych użytkowników korzystających ze specjalnej przeglądarki.

Od jak dawna on funkcjonuje?

Pierwsza wersja serwisu powstała w lutym 2011.

Pierwsza? Jest więc ich więcej?

Tak. Na początku października minionego roku FBI aresztowało Rossa Williama Ulbrichta (założyciela Silk Road), a sam serwis został zamknięty. Cztery tygodnie później pojawił się jednak portal Silk Road 2.0, działający podobnie jak poprzednia strona.

Co można tam kupić?

Narkotyki, podrobione dokumenty, dane skradzionych kart kredytowych, broń oraz skradzione dzieła sztuki.

Czy zostanę złapany, jeśli dokonam tam jakiegoś zakupu?

Z nielegalnymi transakcjami zawsze wiąże się ryzyko. Nie przejmują się tym jednak użytkownicy – pomiędzy lutym 2011 a lipcem 2013 miało miejsce 1,2 mln transakcji między 146 946 kupującymi a 3 877 sprzedającymi.

Czy mogę płacić dowolną kartą?

Nie. Silk Road korzysta z elektronicznej waluty Bitcoin, która jest niemalże niemożliwa do wyśledzenia. Trzeba też pamiętać, że to ekstremalnie ryzykowny rynek, na którym nie ma gwarancji otrzymania zakupionego towaru.

W mrocznych odmętach sieci znajdziesz Jedwabny Szlak – raj dla wielbicieli nielegalnych zakupów.

W serwisie obecne są oferty sprzedaży około 3 000 rodzajów środków odurzających.